Pentesten en Penetratietests:

alles wat je moet weten over de pentest

In de huidige samenleving is het noodzakelijk voor bedrijven om pentesten te laten uitvoeren op hun (web)applicatie, website, IT-infrastructuur, koppelingen (API’s) en mobiele apps. Door middel van een penetratietest (ook wel pentest genoemd) kan inzichtelijk worden gemaakt waar de risico’s en kwetsbaarheden van de onderzochte systemen liggen. Daarnaast kunnen verbeteringen gericht worden doorgevoerd om de beveiliging te versterken en daarmee de risico’s en kwetsbaarheden te bestrijden.

Wat is een pentest?

Een pentest, oftewel penetratietest of penetration testing, is een belangrijk element binnen IT en organisatiebeveiliging. Het is in feite een geautoriseerde gesimuleerde aanval op een computersysteem, uitgevoerd om kwetsbaarheden te evalueren. Zodra een pentest wordt uitgevoerd, wordt er vaak gebruik gemaakt van een penetration testing toolkit. Deze toolkit bevat verschillende tools en technieken die helpen om eventuele zwakke punten bloot te leggen. De gebruiker, in dit geval de organisatie, slaat de resultaten van de pentest op om een beter beeld te krijgen van de huidige beveiligingsstatus. Zodoende kan er een effectieve security audit worden uitgevoerd om lacunes in de beveiliging te verhelpen. Dat is waarom pentests zo belangrijk zijn; ze geven inzicht in kwetsbaarheden die anders misschien over het hoofd gezien zouden worden.

Een pentest is een test waarbij ethical hackers systemen onderzoeken op kwetsbaarheden. De ethical hackers proberen op verscheidene manieren zwakke plekken in systemen aan het licht te brengen. Door een combinatie van geautomatiseerde tooling en creativiteit trachten de ethical hackers ongeautoriseerd toegang tot krijgen tot informatie en/of systemen. Een pentest vindt altijd plaats in opdracht en met toestemming van de eigenaren van de systemen die getest worden. Als er geen vrijwaringsverklaring is dan is er namelijk sprake van computervredebreuk. Nadat een pentest is uitgevoerd, worden de bevindingen door middel van een rapportage met de opdrachtgever gedeeld. In deze rapportage worden de gevonden kwetsbaarheden nauwkeurig beschreven, de scores middels de CVSS bepaald (Common Vulnerability Scoring System) en adviezen waarmee de kwetsbaarheden verholpen kunnen worden aangedragen. Aangeraden wordt om een pentest periodiek uit te voeren, omdat een pentest een momentopname betreft en omgevingen vaak aan veranderingen onderhevig zijn.

De pentest

Een introductie tot pentesten: De basisprincipes

Penetration Testing, ook bekend als pentest, is een cruciale taak voor IT- en security teams binnen elke organisatie. Het is een techniek die wordt gebruikt voor het identificeren van kwetsbaarheden in een netwerk, met als doel het aantonen van de kwetsbaarheden. Door pentesten uit te voeren kunnen organisaties proactief potentiële problemen en risico’s aanpakken voordat ze worden misbruikt door kwaadwillenden. Pentesten maakt gebruik van verscheidene tools om verschillende aspecten van een netwerk te onderzoeken, zoals het gedrag van applicaties en de effectiviteit van beveiligingsmaatregelen. Door de basisprincipes van pentesten te begrijpen kunnen organisaties dus optimaal gebruikmaken van hun resources voor het versterken van hun security. Daarom is het cruciaal voor organisaties om een grondig begrip van pentesten te ontwikkelen en dit in de praktijk te brengen.

Hoe gaat een pentest in zijn werk?

Het proces van een pentest bij NFIR begint met een intakegesprek met de opdrachtgever. In dit gesprek wordt samen het onderzoeksgebied, oftewel de scope, bepaald en wordt er geadviseerd over de meest effectieve aanpak. Het is essentieel dat de doelstellingen en de exacte scope van de pentest duidelijk worden vastgelegd. Na dit gesprek stelt NFIR een gedetailleerde offerte op waarin de opdrachtomschrijving, de gekozen pentestmethode, het verwachte tijdsverloop en de kosten zijn opgenomen. Deze offerte bevat ook de contactinformatie van het NFIR-team. Als er tijdens de pentest mogelijk contact is met persoonsgegevens, is het noodzakelijk dat de opdrachtgever vooraf een verwerkersovereenkomst aanbiedt aan NFIR.

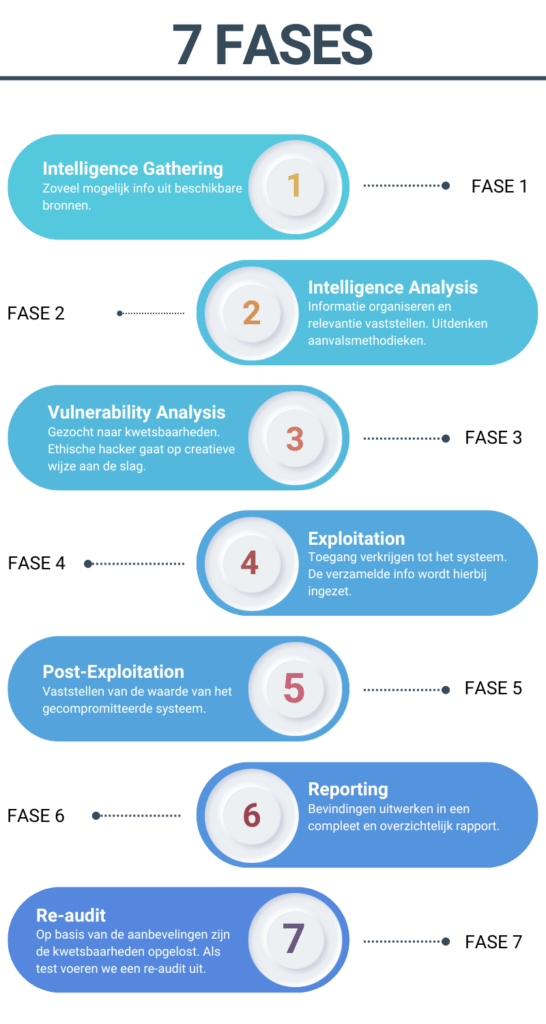

De 7 fasen van een penetratietest

Nadat de offerte en de vrijwaringsverklaring zijn ondertekend zal de pentest ingepland worden in overleg met de opdrachtgever. Een penetratietest is een cruciaal onderdeel van de IT-beveiliging van een organisatie. NFIR onderscheidt zeven fasen. De penetratietest is een gestructureerd proces dat is ontworpen om de beveiliging van systemen en applicaties te evalueren. Dit proces wordt uitgevoerd in zeven opeenvolgende fasen. De fasen variëren van het verzamelen van informatie tot het opnieuw beoordelen van de beveiliging na het implementeren van aanbevelingen. Deze fasen zorgen voor een grondige en systematische beoordeling van potentiële kwetsbaarheden.

Uw pentesten in fasen

De pentesten doorlopen specifieke fasen. De zeven fasen tijdens een penetratietest zijn:

Het bepalen van de scope van de pentest

Voordat de opdracht bevestigd wordt, moet duidelijk zijn wat de scope van de pentest betreft. Het bepalen van de scope van de pentest is cruciaal voor een succesvolle security audit. De scope is het object van onderzoek, ook wel onderzoeksgebied genoemd. Bij het uitvoeren van een pentest gaan IT-professionals nauwkeurig te werk om de kwetsbaarheden in uw organisatie te identificeren. Door het bereik, oftewel de scope, van de pentest vast te stellen, is te bepalen welke systemen en netwerken onderzocht worden. Afhankelijk van het soort pentest zal geen, beperkte of complete informatie over de scope gedeeld worden door de opdrachtgever met NFIR. Dit helpt bij het in kaart brengen van mogelijke risico’s en bedreigingen die specifiek zijn voor uw organisatie.

Soorten pentesten en hun verschillen

Er zijn verschillende soorten pentesten – elk met zijn unieke focus en methodologie. Het doel van de pentest is om de IT-security van een organisatie te evalueren en mogelijke kwetsbaarheden in het systeem te identificeren. Het kan enkele dagen duren voordat een pentest is voltooid, afhankelijk van de scope. Een ethische hacker kan worden ingezet om de pentest uit te voeren. Deze ethische hackers gebruiken hun vaardigheden om de beveiliging van het systeem te testen en eventuele zwakke plekken te ontdekken. Door de pentest is het mogelijk om de beveiligingsmaatregelen van een organisatie te verbeteren en toekomstige cyberaanvallen te voorkomen.

Om technische beveiligingsrisico’s of misbruik van een IT-infrastructuur, website, (mobiele) applicatie of koppeling(en) in kaart te brengen, zijn er ruwweg drie soorten pentesten die uitgevoerd kunnen worden. De verschillende soorten aanvalsscenario’s die mogelijk aan bod komen tijdens de pentest zijn de Black Box, Grey Box en White Box. Hieronder worden de aanvalsscenario’s toegelicht.

Black Box pentest

Een Black Box audit kan vergeleken worden met een echte aanval, zoals hackers deze zouden uitvoeren. Er is vooraf geen informatie verstrekt door de opdrachtgever. Onze ethische hackers zullen onder andere middels open bronnen onderzoek (OSINT) uw omgeving in kaart brengen. Zo kunnen ze op zoek gaan naar kwetsbaarheden.

Grey Box pentest

Bij deze pentest sporen ethisch hackers zowel zonder als met informatie kwetsbaarheden in uw (web) applicatie, website, IT-infrastructuur, API-koppelingen en mobiele apps op.

White Box pentest

(ook wel Crystal box genoemd). Bij een White Box audit wordt vooraf alle informatie verstrekt om gericht op zoek te gaan naar kwetsbaarheden. Denk hierbij aan source code, gedefinieerde scope, rollen/rechten matrix en functionaliteiten lijst.

De testmethodieken van een pentest uitgelegd

Bij het uitvoeren van een pentest is het cruciaal om de juiste testmethodiek te gebruiken om het optimale niveau van security te waarborgen binnen uw IT-infrastructuur. Hoewel elke organisatie uniek is in termen van hardware en netwerk, volgen alle professionele pentesten een gestandaardiseerd proces dat grotendeels bestaat uit het identificeren, analyseren en exploiteren van mogelijke kwetsbaarheden. Een ethische hacker benadert de infrastructuur vanuit het oogpunt van een mogelijke aanvaller. Het is belangrijk dat zowel de scope van de pentest als het specifieke type pentest zorgvuldig wordt geselecteerd om ervoor te zorgen dat alle mogelijke aanvalsvector worden overwogen. Ongeacht de gekozen testmethode, draait alles om het optimaliseren van de beveiliging van uw organisatie.

Om een succesvolle pentest uit te voeren, gebruikt NFIR verschillende methoden voor het testen van informatiebeveiliging. De drie belangrijkste standaarden (afhankelijk van de te testen omgeving) zijn de Penetration Execution Standard (PTES) en de 2 standaarden van de organisatie Open Web Application Security Project (OWASP). De standaarden zijn; Het WSTG en het MASTG. Het Common Vulnerability Scoring System versie 4.0, afgekort tot het CVSS-risicomodel, wordt gebruikt om de ernst van een kwetsbaarheid te bepalen. Dit internationale model wordt gebruikt door NFIR om de beveiligingslekken te classificeren.

Waarom en wanneer voert u een pentest uit?

Er zijn verschillende redenen om een pentest uit te voeren in uw IT-organisatie. Het primaire doel van pentesten is om een inzicht te krijgen in de sterkte van de beveiligingsinfrastructuur van uw organisatie tegen eventuele aanvallen van hackers. Pentesten helpen organisaties bij het identificeren van kwetsbaarheden (ook wel bekend als ‘vulnerabilities’) in hun netwerken, systemen of applicaties. Deze kunnen dan worden aangepakt voordat een kwaadwillende hacker ze kan uitbuiten. Pentesten geven organisaties ook een beter inzicht in hoe een hacker kan proberen de beveiliging te omzeilen. Het is essentieel om pentesten periodiek uit te voeren, niet alleen na ingrijpende wijzigingen in de infrastructuur of de toepassing, maar ook als een beveiligingsonderzoek om uw organisatie proactief te beschermen.

Sinds 25 mei 2018 is de Algemene verordening gegevensbescherming (AVG) in werking getreden, waarin voorgeschreven staat dat persoonsgegevens beschermd moeten worden tegen lekken en misbruik. Door passende technische en organisatorische maatregelen te nemen, kunnen persoonsgegevens worden beschermd. Een pentest behoort tot die passende maatregelen omdat het inzichtelijk maakt wat de risico’s en kwetsbaarheden zijn van de onderzochte omgevingen. Hierbij wordt ook gecontroleerd of (bedrijfs)gevoelige informatie goed beveiligd is. Aan de hand van de adviezen uit een pentest kunnen risico’s en kwetsbaarheden gemitigeerd worden en kan een organisatie haar beveiliging naar een hoger niveau brengen. Het laten uitvoeren van een pentest is een waardevolle beoordeling van de onderzochte systemen, waarbij in een rapportage geconstateerde risico’s en kwetsbaarheden worden besproken en eventuele adviezen voor verbetering worden aangedragen.

Pentesten en de impact op uw bedrijf

Pentesten zijn essentieel voor elke organisatie. Ze verschaffen inzicht in kwetsbaarheden binnen uw platform of werkplek die potentieel kunnen worden misbruikt door kwaadwillenden. Bij incidenten zoals hacking worden deze kwetsbaarheden vaak blootgelegd. Door proactief pentesten uit te voeren, kunnen deze kwetsbaarheden worden geïdentificeerd en aangepakt voordat ze een reëel gevaar vormen. Regelmatige pentests dragen bij aan een robuustere beveiliging van uw organisatie en verminderen de kans op geslaagde cyberaanvallen. Hierdoor wordt uw bedrijf een veiliger plek om te opereren. Een belangrijk referentiepunt bij het identificeren van deze kwetsbaarheden is de Common Vulnerability Exposures (CVE) databank, die gedetailleerde informatie biedt over kwetsbaarheden in computersystemen en netwerken. Veel penetratietestrapporten verwijzen naar deze databank. Bekijk ook de meest recente Threat Intelligence rapporten van NFIR.

Op zoek naar meer informatie over pentesten?

NFIR heeft specialisten in dienst die alles van pentesten af weten en kwetsbaarheden op een zorgvuldige wijze aan het licht brengen. Wilt u graag weten wat wij voor u kunnen betekenen met onze pentesten? Neem dan contact met ons op! Wij voeren onder andere pentesten uit op uw (web)applicatie, website, IT-infrastructuur, koppelingen (API’s) en mobiele apps en kunnen code van uw software reviewen indien gewenst.

Penetratietest laten uitvoeren?

Wat is het verschil tussen een pentest en een vulnerabilityscan?

Bij een vulnerability scan wordt gebruik gemaakt van geautomatiseerde scans om bekende kwetsbaarheden te ontdekken. Deze kwetsbaarheden worden vervolgens gerapporteerd. Het is een belangrijke eerste stap om inzicht te krijgen in mogelijke zwakheden binnen een systeem.

Een pentest gaat een stap verder. Tijdens een pentest wordt niet alleen geïdentificeerd welke kwetsbaarheden er zijn, maar ook daadwerkelijk misbruik gemaakt van deze kwetsbaarheden. Hierdoor wordt aangetoond wat het daadwerkelijke gevolg kan zijn voor een systeem of omgeving bij compromitatie. De ethisch hacker zal zijn ervaring en creativiteit inzetten om alle zwakheden van een omgeving in kaart te brengen, waardoor de organisatie een realistischer beeld krijgt van de risico’s die zij lopen.

Volgens welke methodieken voeren jullie pentesten uit?

Bij het uitvoeren van een pentest worden verschillende internationale standaarden en methodieken gebruikt om de kwetsbaarheden te ontdekken en te classificeren. Enkele van de belangrijkste standaarden die van toepassing zijn op de opdracht zijn:

- Penetration Testing Execution Standard (PTES): Methodiek ten behoeve van infrastructuur pentesten.

- OWASP WSTG: Standaard ten behoeve van webapplicatie pentesten.

- OWASP Top 10: De 10 meest kritische kwetsbaarheden van webapplicaties.

- OWASP API Security Top 10: De 10 meest kritische kwetsbaarheden van API’s.

- OWASP MASTG: Standaard ten behoeve van mobiele applicatie pentesten.

- Common Vulnerability Scoring System (CVSS): Wordt gebruikt om de ernst van de kwetsbaarheden te classificeren.

Door gebruik te maken van deze standaarden kan een pentest gestructureerd en grondig worden uitgevoerd, en kunnen de resultaten op een duidelijke en vergelijkbare manier worden gerapporteerd.

De Penetration Testing Execution Standard (PTES)

De Penetration Testing Execution Standard (PTES) bestaat uit een aantal hoofdonderdelen. Deze bestrijken alles wat met een penetratietest te maken heeft, namelijk:

- De initiële communicatie en de redenering achter een pentest;

- De fasen van informatieverzameling en dreigingsmodellering, waarin de testers achter de schermen werken om een beter inzicht in de geteste organisatie te krijgen;

- Het onderzoek naar kwetsbaarheden, exploitatie en post-exploitatie, waarin de technische beveiligingsexpertise van de testers aan bod komt en wordt gecombineerd met het zakelijk inzicht in de opdracht;

- De rapportage, waarin het hele proces wordt vastgelegd op een manier die voor de klant zinvol is en hem de meeste waarde oplevert.

OWASP WSTG

Het Web Security Testing Guide (WSTG)-project is het belangrijkste hulpmiddel voor cyberveiligheidstests voor webapplicatieontwikkelaars en beveiligingsprofessionals. De WSTG is een uitgebreide gids voor het testen van de beveiliging van webapplicaties en webservices. De WSTG is tot stand gekomen door de gezamenlijke inspanningen van cyberbeveiligingsprofessionals en toegewijde vrijwilligers en biedt een raamwerk van beste praktijken die door penetratietesters en organisaties over de hele wereld worden gebruikt.

OWASP MASTG

De OWASP Mobile Application Security Testing guide is een beveiligingsstandaard voor mobiele apps en een uitgebreide testgids die de processen, technieken en tools omvat die tijdens een beveiligingstest voor mobiele apps worden gebruikt, evenals een uitgebreide set testcases waarmee testers consistente en volledige resultaten kunnen leveren.

Common Vulnerability Scoring System (CVSS)

De Common Vulnerability Scoring System (CVSS) standaard biedt een open raamwerk voor de bekendmaking van de kenmerken en gevolgen van zwakke plekken in de beveiliging van software en hardware. Het kwantitatieve model is bedoeld om een consistente en nauwkeurige meting te waarborgen en gebruikers tegelijkertijd in staat te stellen de onderliggende kwetsbaarheidskenmerken te zien die zijn gebruikt om de scores te genereren.

Wat is het Common Vulnerability Scoring System (CVSS 4.0)

CVSS is een industriestandaard voor het beoordelen van de ernst van beveiligingskwetsbaarheden in computersystemen. Het biedt scores op basis van verschillende metrieken om de impact en exploiteerbaarheid van kwetsbaarheden te bepalen. De scores variëren van 0 tot 10, waarbij 10 de ernstigste is. CVSS bestaat uit drie sets metrieken: Base Metrics (inherente kwetsbaarheid), Temporal Metrics (evolutie van de kwetsbaarheid) en Environmental Metrics (context van de kwetsbaarheid). Deze scores helpen bij het prioriteren van reacties op kwetsbaarheden.

- CVSS is een industriestandaard voor het beoordelen van computerbeveiligingskwetsbaarheden.

- Het kent scores toe op basis van Base Metrics (inherente kwetsbaarheid), Temporal Metrics (evolutie van de kwetsbaarheid) en Environmental Metrics (context van de kwetsbaarheid).

- Scores variëren van 0 tot 10, waarbij 10 de ernstigste kwetsbaarheid aangeeft.

- CVSS helpt bij het prioriteren van beveiligingsreacties en middelen.

- Het omvat metrieken zoals toegangsmogelijkheden, complexiteit van de aanval, authenticatievereisten en impact op vertrouwelijkheid, integriteit en beschikbaarheid van gegevens.

- CVSS versie 3 (CVSS v3) werd in juni 2015 geïntroduceerd om enkele tekortkomingen in eerdere versies aan te pakken.

- CVSS v3 introduceerde nieuwe metrieken zoals User Interaction en Privileges Required om beveiligingskwetsbaarheden gedetailleerder te beoordelen.

Hoe lang duurt een pentest?

Afhankelijk van de grootte van de opdracht wordt er nauwkeurig beoordeeld of er meerdere personen op een pentest gezet moeten worden om de duur van de opdracht te beperken. De duur van een pentest kan variëren, afhankelijk van de omgeving die wordt getest en de complexiteit van de aanvalsscenario’s die worden gebruikt. Over het algemeen beslaat een pentest een periode van 2 tot 4 weken. Deze periode omvat niet alleen de uitvoering van de test zelf, maar ook de voorbereiding, analyse en de toelichting van de uiteindelijke rapportage.

Het kiezen van het juiste pentest platform

Bij het kiezen van het juiste pentest platform is het belangrijk om enkele belangrijke aspecten te overwegen. Ten eerste moet het platform in staat zijn om de kwetsbaarheden in uw IT-systemen te identificeren. Daarnaast moet het platform tools bieden die uw organisatie helpen om deze kwetsbaarheden te mitigeren. De security functionaliteiten van het platform zijn eveneens cruciaal. Het moet de mogelijkheid bieden om zowel ‘white box’ als ‘black box’ pentests uit te voeren. Het selecteren van het juiste pentest platform kan u helpen om een betere beveiligingshouding te handhaven en om uw IT- en security teams in staat te stellen effectiever te werken. Is uw organisatie al bezig met pentesten, of bent u nog op zoek naar meer informatie over pentesten? Onthoud dat een weloverwogen keuze van groot belang kan zijn voor de beveiliging van uw organisatie.

- Een Black Box pentest houdt in dat vooraf geen informatie over de omgeving wordt gedeeld met de pentesters.

- Met een pentest op basis van het White Box-principe wordt alle informatie over de omgeving van tevoren gedeeld.

- Als u voor het eerst een pentest laat uitvoeren en daarbij een algemeen beeld wilt krijgen van uw beveiliging, is het nuttig om een Black Box pentest uit te laten voeren.

Wat biedt een grey-box pentest meer dan een black-box?

- Een Black Box pentest is voornamelijk geschikt als een omgeving voor het eerst gepentest wordt en u een algemeen beeld wilt krijgen van de beveiliging.

- Een Grey Box-penetratietest is een tussenvorm van de Black Box en White Box pentest, waarbij de onderzoekers beperkte inloggegevens en -informatie ter beschikking hebben.

- De Grey Box pentest wordt over het algemeen toegepast om te kijken hoe veilig een omgeving is vanuit het perspectief van een medewerker of klant.

De cruciale IT-Security vragen: Waarom u ze moet stellen

Als het gaat om IT-security, zijn er enkele cruciale vragen die u zou moeten stellen. Waarom? Omdat het helpen bij het identificeren van mogelijke vulnerabilities, en het leiden tot effectieve security maatregelen. Daarbij speelt een rol dat ‘pentesten’, oftewel penetration testing, een cruciaal onderdeel van ethische hacking is. Het is niet alleen een kwestie van vinkjes zetten, maar een proces dat enkele dagen kan duren. Een zorgvuldig uitgevoerde pentest kan onrechtmatige toegang tot uw IT-systemen ontdekken en deze kwetsbaarheden aan het licht brengen. Kies daarom de juiste pentest partner NFIR en behoud de controle over uw security. Kijk verder dan alleen IT, want pentesten gaat ook over de algemene bedrijfsbeveiliging!

Maak goede afspraken over de pentest

- Maak met elkaar afspraken wanneer de informatie aangeleverd moet zijn, wanneer de pentest zal gaan plaatsvinden, wat de pentest betekent voor de dagelijkse gang van zaken binnen uw bedrijf en wanneer de rapportage opgeleverd zal worden.

- De opdracht moet helder zijn en de informatie die van te voren benodigd is, moet tijdig aangeleverd zijn, anders kan een pentest niet van start gaan.

NFIR: Uw expert in pentest en IT beveiliging

NFIR B.V. staat bekend als uw expert in pentest en IT beveiliging. We begrijpen dat elke organisatie uniek is en hebben daarom een gepersonaliseerde aanpak voor elke IT omgeving. Met onze expertise, identificeren wij kwetsbaarheden binnen uw netwerk en helpen we uw organisatie zich te beveiligen. Of het nu gaat om een simpele pentest of een complexe penetratietest, NFIR streeft ernaar om de veiligheid van uw netwerk te waarborgen. Onze pentestdiensten combineren zowel security als IT kennis om de meest effectieve tests uit te voeren. Wij begrijpen dat uw IT omgeving een essentieel onderdeel is van het functioneren van uw organisatie en streven er dan ook naar om deze te beschermen tegen mogelijke cyberaanvallen. NFIR is uw betrouwbare partner in pentest en IT beveiliging.

Gecertificeerd en kwaliteitsgerichte Ethische Hackers

Onze vakkundige en professionele ethische hackers hebben ruime ervaring, creativiteit en actuele vakkennis. Ze hebben relevante opleidingen gevolgd en zijn gecertificeerd, zoals:

Daarnaast is NFIR in het bezit van een CCV-keurmerk voor pentesten.

Heeft u te maken met een beveiligingsincident? Hoe NFIR helpt

Als u te maken heeft met een beveiligingsincident, kunt u vertrouwen op de expertise van NFIR. Wij bieden een unieke aanpak voor het vinden van IT kwetsbaarheden. Onze ethische hackers zijn goed opgeleid en werken volgens gestandaardiseerde ISO normeringen om kwetsbaarheden in uw IT te vinden.

- NFIR is een Computer Emergency Response Team (CERT)

- NFIR is in het bezit van een ISO-27001 certificering.

Of het nu gaat om een kwetsbaarheid in uw infrastructuur, inzicht nodig heeft in dreigingsvectoren of een ethische hacker benodigd heeft om te begrijpen hoe aanvallers kunnen doordringen, NFIR kan u helpen. Wij voeren gedetailleerde pentesten uit die een nauwkeurig en begrijpelijk rapport leveren. Dit biedt u een helder beeld van uw huidige security en biedt concrete aanbevelingen voor verbetering. Bovendien kunt u binnen enkele dagen de resultaten verwachten, wat betekent dat u snel actie kunt ondernemen om uw IT-beveiliging te versterken. Door hun hulp wordt het risico op hacking aanzienlijk verminderd.