In het vorige blog (“Tussen chaos en controle – de kunst van Incident Response (Deel 1)”) heb je misschien wel een van de meest ongebruikelijke scenario’s ooit doorlopen: de schokkende avond toen de politie onverwacht aan de deur stond bij onze klant en de daaropvolgende nachtelijke intake. Het waren intense momenten, die niemand ooit verwacht had te ervaren, vooral niet in het holst van de nacht.

In deze blog gaan we in op de onderzoeksfase en duiken we dieper in de technische aspecten van de zaak, ontrafelen we de complexiteit van de aanval en de strategieën die we hebben gebruikt om de dreiging te beheersen.

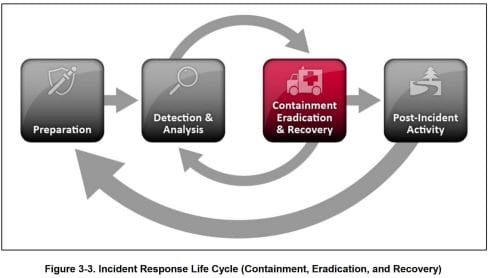

Tijdens het onderzoek op locatie bij de klant zijn we vervolgens gestart met ons Incident Response proces. NFIR volgt internationale Incident Response frameworks zoals in gebruik bij SANS en NIST SP 800-61. Dit proces bestaat globaal gezien uit vier belangrijke fases:

- Preparation

- Detection en analysis

- Containment, eradication en recovery

- Post-incident activiteiten

Preparation

Wanneer zich een cyberincident voordoet is de fase ‘Preparation ’(Voorbereiding) bij de klant niet meer te beïnvloeden. Wel zorgt een goede voorbereiding voor een efficiënter verloop van het onderzoek. Men kan hierbij denken aan: zijn er voldoende logboekbestanden aanwezig en gaan deze lang genoeg terug in de tijd? Is er een goede back-up aanwezig? Is er een Incident Response Plan aanwezig? Is het duidelijk welke personen deelnemen aan het crisisteam, is iedereen goed te bereiken? Hoe beter een organisatie is voorbereid hoe soepeler dit verloopt. NFIR biedt aan organisaties ook zogenaamde Dry-Run Crisissimulaties aan om het Incident Response proces met elkaar te oefenen.

Mischa Rick van Geelen

Mischa Rick van Geelen is Technical Lead Incident Response/ Forensics bij NFIR en is dagelijks actief in het digitale werkveld om samen met collega’s organisaties in nood te helpen na een digitale aanval.

Incident Response in de praktijk

Detection and analysis

Na de intake met de klant en het opstellen van het plan van aanpak, konden we snel beginnen. Daarbij worden acties parallel uitgevoerd zodat er niet gewacht hoeft te worden door de onderzoekers. Zoals bij elk incident stonden we allemaal te springen om écht te beginnen met het onderzoek. De eerste stap als onderdeel van de fase ‘Detectie en Analyse’ bestond uit het veiligstellen van forensische sporen op gegevensdrager (servers, laptops, netwerk-apparatuur). Deze sporen kunnen ons iets vertellen over wat er in het netwerk is gebeurd. Het maken van de keuzes bij welke subset van systemen te beginnen heet ‘triage’. In de eerste uren volgen wij het plan van aanpak, dat we naar aanleiding van de intake hadden opgesteld.

Omdat computernetwerken steeds groter en complexer in omvang worden, is het handmatig verzamelen van deze sporen in de praktijk onbegonnen werk. Ons doel is om zo snel en efficiënt mogelijk de oorzaak van het incident te kunnen identificeren. Het is namelijk bijna onmogelijk om zonder de oorzaak te kennen aanwezige gaten te dichten en een nieuw en veilig netwerk op te bouwen.

Daarom is het zaak om de systemen binnen een getroffen netwerkomgeving centraal beschikbaar te maken voor onderzoek – dit doen wij door een combinatie van Endpoint Detection en Response (EDR) tooling en tooling om forensische sporen op systemen veilig te stellen.

Het veiligstellen van informatie is, afhankelijk van wat voor aanval is uitgevoerd, moeilijker of makkelijker te bewerkstelligen.

Helaas constateerden we samen met de systeembeheerder van de klant dat de onderliggende virtualisatie hosts (ESXi/ Hyper-V) niet langer beschikbaar waren. Daardoor waren alle virtuele machines op de getroffen systemen offline en konden de systemen ook niet meer worden opgestart.

De klant gaf aan uit principe niet te willen betalen.

Verdere sporen wezen er vervolgens op dat de aanvallers de virtualisatie hosts aangevallen hadden. Daarbij waren de aanwezige virtuele machines besmet met ransomware. De klant gaf aan uit principe niet te willen betalen. Uiteraard wilden wij de klant graag helpen met het volgen van deze strategie. Het liefst doen wij er ook alles aan om te voorkomen dat criminelen hieraan geld kunnen blijven verdienen. De aanval had serieuze gevolgen voor de bedrijfscontinuïteit en daarom werd separaat met de klant een traject opgestart om te onderzoeken of het mogelijk was om eventueel aanwezige leesbare data te herstellen.

Parallel hieraan startten we, met behulp van informatie uit de nog wel beschikbare systemen, met het genereren van Indicators of Compromise (IoC’s) – dit zijn sporen binnen de computers, netwerkapparatuur en servers waarvan duidelijk is dat deze toebehoren tot handelingen van de aanvallers. Dit kunnen achterdeuren zijn, aanwijzingen in systeem- en netwerklogs, maar ook de aanwezigheid van bepaalde applicaties (voor bijvoorbeeld het stelen van data) en andere sporen (misbruikte of door de aanvaller aangemaakte accounts, aanwijzingen van misbruik van kwetsbaarheden in systemen). Het verzamelen van deze sporen gaat vaak hand in hand met de Containment-fase.

Containment, Eradication en Recovery

De tweede fase bestaat uit ‘Containment, eradication en recovery’ stappen. Dit is het moment waarop we de bronnen en de getroffen apparaten en/of systemen voor verder onderzoek identificeren en tegelijkertijd ook mitigerende maatregelen treffen om de impact van het incident zo klein mogelijk te houden. Aan de hand van de verkregen informatie in de eerste fase stellen we prioriteiten en bepalen we het actieplan voor verder onderzoek. Tegelijkertijd zorgen we ervoor dat gegevens op een forensisch verantwoorde manier worden veiliggesteld voor mogelijk aanvullend onderzoek.

NFIR, als expert in haar vakgebied, voert onderzoek uit volgens de Incident Response procedures van NIST en SANS. Hiermee waarborgen we een gedegen en betrouwbaar onderzoek, waarbij ervaring en analytisch vermogen de basis vormen van elk opgelost beveiligingsincident. De in hoofdlijnen beschreven fases worden, wanneer de situatie hierom vraagt, iteratief met een feedback loop doorlopen, naar aanleiding van de bevindingen uit het onderzoek.

De onderzoekers ontdekten in dit geval vrij snel dat door de aanvallers achterdeuren waren achtergelaten op veel verschillende systemen. In overleg met de klant werd dan ook besloten dat het nodig was het internet voor de organisatie te beperken zodat eerst alle geïnfecteerde systemen konden worden opgeschoond. Als de achterdeuren aanwezig blijven, loopt de klant namelijk het risico op een herbesmetting. Ook de klant zag hier de noodzaak van in. Het opschonen van systemen en naar buiten werken van de hackers heet ‘eradication’.

Het opschonen van systemen en naar buiten werken van de hackers heet ‘eradication’.

Tijdens de daaropvolgende ‘recovery’ stap herstellen we de getroffen apparaten en/of systemen en verifiëren we de beveiliging. Dit alles om de normale werkzaamheden te kunnen hervatten. Een adempauze na de storm, als het ware.

Zo’n ‘Containment, eradication en recovery’ fase kan, afhankelijk van de grootte van omgeving, samen een paar dagen tot soms wel weken duren. Wij bereiden onze klant daar altijd op voor. Deze periode kan als heel erg lang ervaren worden, en dat is het in zekere zin ook. De gevolgen van het niet goed opschonen en het risico dat een (inmiddels misschien soms wel wraakzuchtige) aanvaller nog steeds toegang heeft, zijn vaak echter niet acceptabel. Daarnaast is er vanuit de organisatie een verantwoordelijkheid om inbreuk op systemen (en aanwezige informatie) te stoppen.

De ‘containment’ fase was in dit geval al begonnen, nadat de onderzoekers ontdekten dat op veel systemen achterdeuren geplaatst waren. De aanwezigheid van achterdeuren maakte het onverantwoord om de organisatie langer op het internet aangesloten te laten. Ondertussen liep het onderzoek ook nog: de mogelijkheid bestond dus dat we in de komende uren of dagen andere achterdeuren tegenkwamen die we absoluut niet in de schone omgeving wilden hebben.

Het internet werd in overleg met onze klant afgesloten, zodat het CERT-team er zeker van was dat de aanvallers geen verbindingen meer met de getroffen omgeving hadden. Dit is een goed voorbeeld van een containment stap. Het afsluiten van een internetverbinding betekent in de praktijk wel vaak dat de bedrijfsvoering van een organisatie praktisch stil komt te liggen. Dit is dan ook vaak een van de acties die we alleen adviseren als het echt niet anders kan. Pas na het afsluiten van de verbindingen kon het opschonen en het opnieuw opbouwen van de omgeving pas echt beginnen.

Dat opschonen ging als in in dit traject ongeveer als volgt:

-

Het zoeken naar sporen van de aanvallers (Indicators of Compromise) via de EDR en forensische tooling. We zoeken actief naar sporen van achterdeuren (waarmee aanvallers weer terug het netwerk in kunnen), maar ook op aanwijzingen voor het ontvreemden van gevoelige gegevens en sporen van de manier waarop de aanvallers het netwerk in zijn gekomen (bijvoorbeeld door phishing, kwetsbaarheden in systemen of brute force aanvallen);

-

Het begeleiden en adviseren bij het scheiden van de oude omgeving op netwerkniveau en het (in overleg met de klant) maken van een nieuw netwerksegment waarin schone apparatuur kan worden geplaatst;

-

Het opschonen van de systemen (servers). We begeleiden het proces waarbij schone systemen verplaatst worden naar het nieuwe schone segment (met micro-segmentatie);

-

Het opschonen van gebruikersapparatuur (computers, laptops en andere machines), samen met de opdrachtgever. Hierna begeleidde NFIR de opdrachtgever bij het verplaatsen van deze apparatuur naar het nieuwe netwerksegment.

Vaak leiden alle gebeurtenissen tijdens een incident tot emoties bij werknemers van de getroffen organisatie, omdat standaard zaken zoals e-mails lezen of agenda’s bekijken, toegang tot de financiële administratie, communiceren met relaties of andere werkzaamheden niet meer mogelijk zijn. Inmiddels komen we erachter dat belangrijke bestanden (Intellectual Property) ook versleuteld zijn. Dat gaat ook het bestuur niet in de koude kleren zitten.

Dit was bij de klant niet heel anders: men is in paniek. Om die reden zijn onze Incident Response Project Leads dan ook intensief in gesprek met het bestuur van de organisatie om te helpen met de vaak lastige keuzes om de organisatie weer naar een rustiger vaarwater te kunnen begeleiden. We zien dat de gesprekken tussen de klant en de Project Lead helpen: inmiddels werd de klant rustiger en konden de IT’ers zich beter concentreren op het herstellen van de omgeving.

In het volgende deel duiken we dieper in de aspecten na het incident, de incident-rapportage, de impact op de organisatie op korte en lange termijn.

Het Incident Response Team van NFIR

Het team van NFIR bestaat uit digitaal forensische onderzoekers, ethisch hackers en team leads die allemaal ervaring hebben met Incident Response. Na de melding van het beveiligingsincident wordt een team samengesteld dat uitrukt. Hoe groot het team is, is afhankelijk van het soort cyber incident. Uiteraard gaan alle leden van het team forensisch te werk gedurende dit traject.

- 🔍 In de onderzoeksfase van Incident Response worden forensische sporen veiliggesteld van datadragers zoals servers en laptops om inzicht te krijgen in het incident.

- 🛡️ Het veiligstellen van systemen binnen een getroffen netwerkomgeving is essentieel om de oorzaak van het incident te identificeren.

- 🖥️ Bij dit incident werden virtualisatie hosts aangevallen, wat leidde tot ransomwarebesmetting van virtuele machines.

- 💼 De klant koos ervoor om niet te betalen aan de aanvallers en wilde leesbare data herstellen.

- 📊 Indicators of Compromise (IoC’s) worden gegenereerd om sporen van aanvallers te identificeren, en containment-maatregelen worden genomen.

- 🛠️ De ‘Containment, eradication en recovery’ fasen omvatten het identificeren van bronnen, het opschonen van systemen en het herstellen van apparaten.

- 🤝 Communicatie met het bestuur en het begeleiden van de organisatie zijn belangrijk in de nasleep van het incident.

Beveiligingsincidenten voorkomen is uiteraard beter dan genezen. Wij zijn ervan overtuigd dat bedrijven vooral baat hebben bij goede preventieve maatregelen op zowel technisch als awareness vlak. Om die reden voert NFIR pentesten uit, verlenen wij Security Awareness diensten en bieden wij een pakket met diverse diensten middels het Cyber Security Support Contract.

Een beveiligingsincident, gehacked, maak kennis met incident response?

Neem direct contact met ons op.