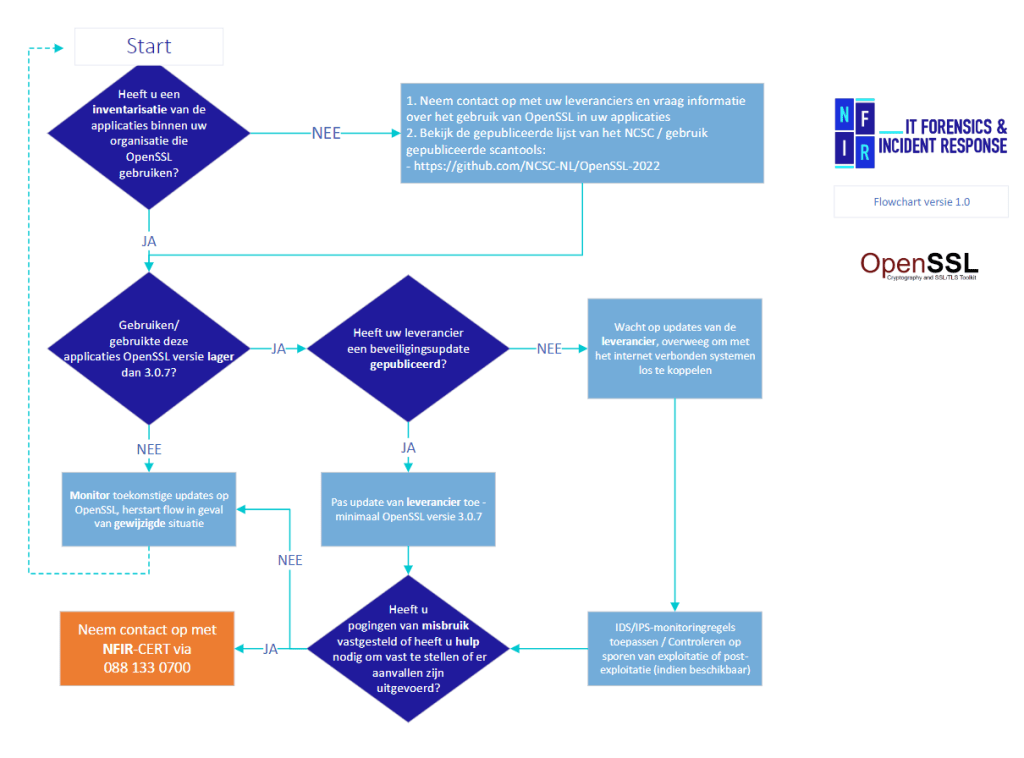

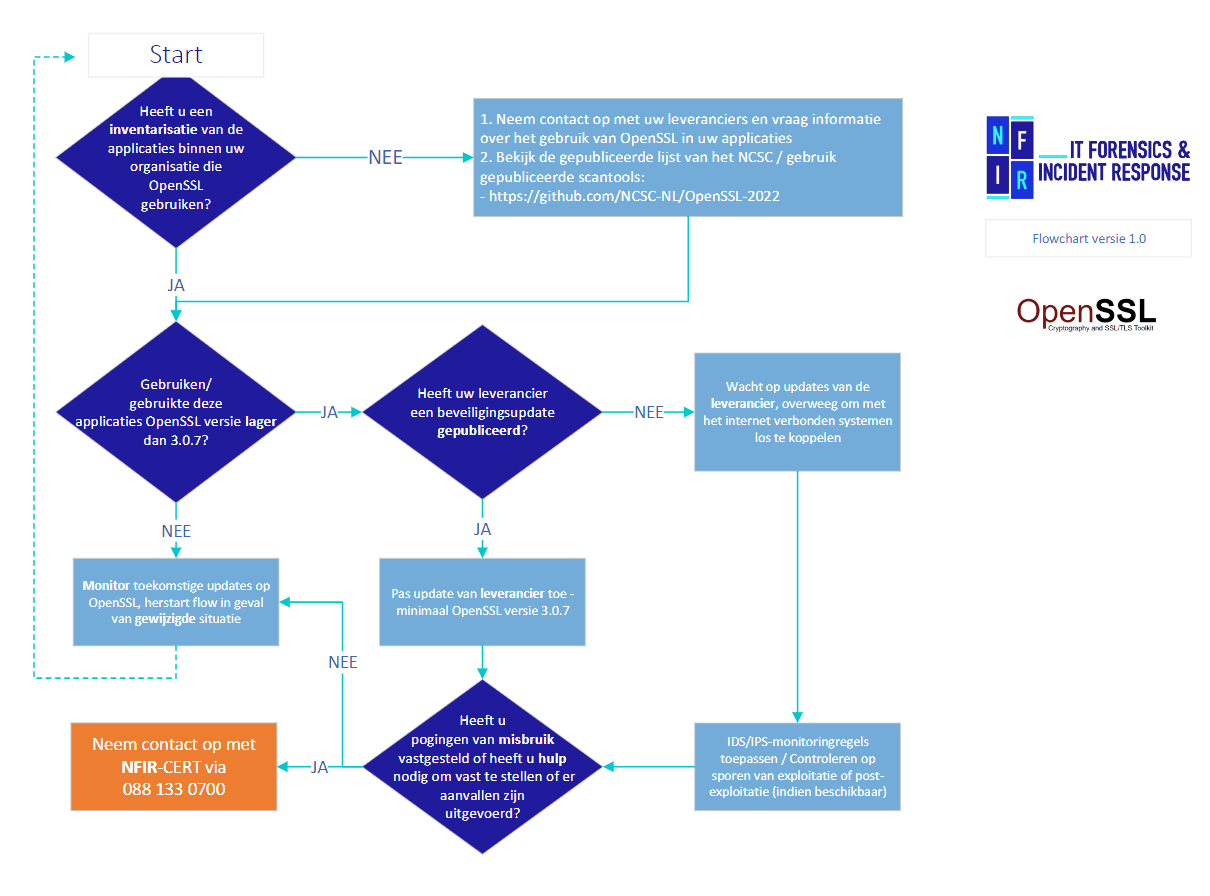

Deze OpenSSL flowchart helpt u om de juiste beslissingen te nemen

Om u te helpen met het nemen van de juiste beslissingen hebben wij een OpenSSL flowchart voor u uitgewerkt. Deze flowchart helpt u de juiste keuzes te maken met de informatie die er op dit moment beschikbaar is. Gezien de ontwikkelingen is het raadzaam om deze pagina en ons Threat Intelligence Report regelmatig te bekijken. Deze worden namelijk bijgewerkt zodra nieuwe informatie beschikbaar is.

Flowchart

Beschrijving: Wat is OpenSSL?

OpenSSL is een software-bibliotheek die gebruikt wordt voor cryptografische doeleinden, vooral op het gebied van netwerkverbindingen. Webservers gebruiken OpenSSL bijvoorbeeld vaak om versleutelde HTTPS-verbindingen tot stand te brengen. Mailservers en VPN-protocollen zoals OpenVPN gebruiken ook OpenSSL om versleutelde communicatiekanalen tot stand te brengen. De bibliotheek is te vinden in een breed scala aan producten, waaronder netwerkapparatuur, embedded systemen en container images.

Welke mogelijke impact heeft deze kwetsbaarheid?

Als een aanvaller in staat is om de kwetsbaarheid succesvol uit te buiten, dan kan dit, gegeven de tot nu toe bekende classificatie vanuit het OpenSSL Project Team, waarschijnlijk leiden tot hoge impact op de, confidentialiteit integriteit en beschikbaarheid (BIV).

Doordat het OpenSSL Project team ervoor heeft gekozen om een vooraankondiging te doen, is de volledige impact nog niet bekend.

Wat zijn de aanbevelingen?

Voor ontwikkelaars van applicaties die gebruik maken van OpenSSL, geldt het volgende advies:

Op 1 november 2022 is er (tussen 14.00 - 18.00) een update beschikbaar welke te downloaden is via het volgende (officiële) downloadkanaal: - https://www.openssl.org/source/

Het advies is om tenminste te updaten naar OpenSSL versie 3.0.7. NFIR adviseert om, zodra de update beschikbaar is de update uit te voeren en deze vervolgens uit te rollen naar de betrokken systemen en applicaties. Voor applicaties van derden die u gebruikt, adviseert NFIR u om contact op te nemen met de leverancier voor eventuele updates.

Is er een actieplan?

Het is belangrijk voor uw organisatie om ten minste de volgende stappen te nemen:

- Controleer (indien beschikbaar) de publiek beschikbare Indicators-of-Compromise (IoC’s) op uw systemen om vast te stellen of er systemen mogelijk gecompromitteerd zijn, of laat extern preventief onderzoek uitvoeren naar uw systemen.

- Breng in kaart waar OpenSSL in uw organisatie gebruikt wordt (als onderdeel van softwarepakketen of stand-alone) – gebruik hierbij de beschikbaar gestelde flowcharts op de website om vast te stellen welke kwetsbaarheden van toepassing zijn voor uw organisatie.

- Bereid uw organisatie voor op de situatie dat er onverwacht patches uitgevoerd dienen te worden (buiten de reguliere update-timeframes) en pas patches gecontroleerd toe volgens de voor uw organisatie gebruikelijke procedure.

- Voer de beschikbare beveiligingsupdates/patches zodra deze gepubliceerd zijn direct uit op de systemen en verifieer of de updates daadwerkelijk toegepast zijn.

In het geval dat u een externe IT-dienstleverancier heeft: Laat uw leverancier deze handelingen uitvoeren en laat deze de handelingen en het resultaat hiervan schriftelijk aan u bevestigen.

Heeft u systemen waarvan het risico groot is (bijvoorbeeld systemen met gevoelige of bijzonder persoonsgegevens)? Zo ja heeft u mogelijk indicaties dat OpenSSL gebruikt wordt en zijn er nog geen updates beschikbaar? Overweeg dan om het systeem tijdelijk uit te schakelen.

Is uw organisatie vermoedelijk het slachtoffer geworden van een aanval? Dan geven wij u het dringende advies om onderzoek uit te laten voeren naar de toedracht, in hoeverre aanvallers mogelijk andere systemen hebben gecompromitteerd en welke informatie mogelijk ongeautoriseerd is geraadpleegd.

Disclaimer: NFIR heeft er alles aan gedaan om deze informatie accuraat en betrouwbaar te maken. De verstrekte informatie is echter zonder enige garantie van welke aard dan ook en het gebruik ervan is geheel voor risico van de gebruiker. NFIR aanvaardt geen enkele verantwoordelijkheid of aansprakelijkheid voor de juistheid, de inhoud, de volledigheid, de rechtmatigheid of de betrouwbaarheid van de verstrekte informatie.