Op 18/19 oktober 2022 is een blog gepubliceerd door GHSL1-researcher Alvaro Muñoz (@pwntester), dat kwetsbaarheden in Apache Commons Text zijn geconstateerd. Een fout in de Apache Commons Text-bibliotheek kan worden gebruikt om op afstand code uit te voeren.

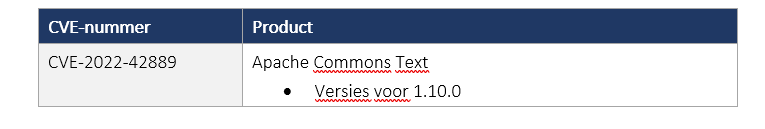

Apache Commons Text is een populaire open-source Java-bibliotheek met een “interpolatiesysteem” waarmee ontwikkelaars tekenreeksen kunnen wijzigen, decoderen en genereren op basis van ingevoerde tekenreeksen. De getroffen producten betreffen volgens Apache tenminste de volgende producten:

Publieke exploits

Er zijn op het moment van schrijven publieke exploits beschikbaar voor de beschreven kwetsbaarheden. NFIR schat het risico op eventueel misbruik als reëel in.

Aanbeveling

Voor ontwikkelaars van applicaties die gebruik maken van Apache Commons Text, geldt het volgende advies:

Er is een nieuwe versie beschikbaar welke te downloaden is via https://commons.apache.org/proper/commons-text/

NFIR adviseert om zo snel als mogelijk een upgrade uit te voeren en deze vervolgens uit te rollen naar de betrokken systemen en applicaties. Voor applicaties van derden die u gebruikt, adviseert NFIR u om contact op te nemen met de leverancier voor eventuele updates.

Het is belangrijk voor uw organisatie om ten minste de volgende stappen te nemen:

- Controleer de publiek beschikbare Indicators-of-Compromise (IoC’s) op uw systemen om vast te stellen of er systemen mogelijk gecompromitteerd zijn, of laat extern preventief onderzoek uitvoeren naar uw systemen.

- Voer de beschikbaar gestelde workarounds uit, om -waar mogelijk- de impact te beperken.

- Bereid uw organisatie voor op de situatie dat er onverwacht patches uitgevoerd dienen te worden (buiten de reguliere update-timeframes) en pas patches gecontroleerd toe volgens de voor uw organisatie gebruikelijke procedure.

- Voer de beschikbare beveiligingsupdates/patches zodra deze gepubliceerd zijn direct uit op de systemen en verifieer of de updates daadwerkelijk toegepast zijn. In het geval dat u een externe IT-dienstleverancier heeft: Laat uw leverancier deze handelingen uitvoeren en laat deze de handelingen en het resultaat hiervan schriftelijk aan u bevestigen.

Heeft u systemen waarvan het risico groot is (bijvoorbeeld systemen met zeer gevoelige of bijzondere persoonsgegevens)? Zo ja, heeft u mogelijk indicaties dat het systeem niet direct gemitigeerd en/of geüpdatet kan worden? Overweeg dan om het systeem tijdelijk uit te schakelen totdat deze geüpdatet kan worden.

Als uw organisatie vermoedelijk het slachtoffer is geworden van een aanval, is het dringende advies om onderzoek uit te laten voeren naar de toedracht, in hoeverre aanvallers mogelijk andere systemen hebben gecompromitteerd en welke informatie mogelijk ongeautoriseerd geraadpleegd is.

- Koppel indien mogelijk de getroffen systemen los van het netwerk, maar laat deze aanstaan (in verband met eventuele sporen zoals het vluchtige geheugen – RAM);

- Laat de getroffen systemen forensisch onderzoeken;

- Zorg voor adequate back-ups;

- Reset uw wachtwoorden en gebruikersgegevens;

- Doe aangifte bij de Politie;

- Bepaal of of uw organisatie een melding moet doen bij de Autoriteit Persoonsgegevens.

Heeft uw organisatie op dit moment een incident? Onze Computer Emergency Response Teams (CERT) staan 24/7 voor organisaties klaar om te ondersteunen bij IT- Security Incidenten.

Bel dan 088 133 0700 en wij doen ons uiterste best om u zo snel mogelijk te helpen.

Disclaimer: NFIR heeft er alles aan gedaan om deze informatie accuraat en betrouwbaar te maken. De verstrekte informatie is echter zonder enige garantie van welke aard dan ook en het gebruik ervan is geheel voor risico van de gebruiker. NFIR aanvaardt geen enkele verantwoordelijkheid of aansprakelijkheid voor de juistheid, de inhoud, de volledigheid, de rechtmatigheid of de betrouwbaarheid van de verstrekte informatie.