Het aantal ransomware-aanvallen in Nederland is groot en neemt zelfs toe. In een recent onderzoek gaf bijna driekwart van de ondervraagde Nederlandse bedrijven aan in 2021 door een ransomware aanval zijn getroffen. Slechts iets meer dan een derde gaf aan dat zij een cybersecurity strategie hadden klaarliggen. Dat terwijl de impact van een aanval met ransomware op uw bedrijf of organisatie enorm is. Uw bedrijfsvoering wordt ernstig gehinderd of zelfs onmogelijk gemaakt. Bedrijfsgeheimen (kunnen) worden doorverkocht en data wordt gelekt. Uw externe partners vertrouwen uw organisatie niet meer en nemen een afwachtende houding aan. En denkt u maar niet ‘dat gebeurt ons niet’, want het kan iedereen overkomen. Van grote bedrijven en organisaties tot mkb-ondernemingen met 20 mensen in dienst.

Wat is ransomware?

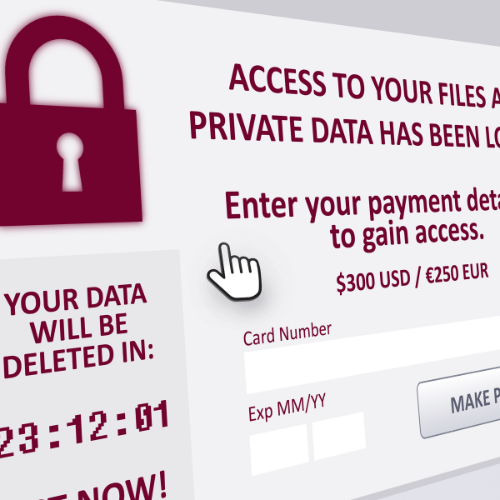

Ransomware is malware die de gegevensbestanden van een gebruiker versleutelt en deze later ontsleutelt om losgeld te eisen. In extreme gevallen blokkeert ransomware de toegang tot IT-systemen door ook systeembestanden te versleutelen die essentieel zijn voor de goede werking van het systeem. Gezien de destructieve aard van ransomware-aanvallen, is het vaak moeilijk om logbestanden te herstellen om te begrijpen wat er werkelijk is gebeurd. Ransomware ontsleutelen vergt specialistische kennis en kunde. Hackers hebben mogelijk intellectueel eigendom en persoonlijke informatie gestolen en ransomware gebruikt om hun ware bedoelingen te verbergen.

Voorbeelden van ransomware

Over het algemeen zijn er twee soorten ransomware te onderscheiden: locker-ransomware en crypto-ransomware.

Locker-ransomware: deze vorm van ransomware vergrendelt de toegang tot het scherm van het besmette apparaat. Gebruikers kunnen niet meer gebruik maken van de basisfuncties van de computer. Dit manifesteert zich onder andere door het niet kunnen gebruiken van toetsenborden en een muis.

Crypto-ransomware: deze vorm van ransomware versleutelt bestanden op het geïnfecteerde systeem. Dit wordt gedaan door middel van encryptie algoritmes. Het doel is vooral om kritieke bestanden de versleutelen. Bij deze vorm van ransomware blijven de standaard functies van de computer onaangetast. Het niet beschikken tot een complete en kwalitatief goede back-up kan de gevolgen van een crypto-ransomware aanval ongekend groot kan maken voor een organisatie. Een welbekend voorbeeld van crypto-ransomware is de WannaCry software. Deze ransomware is specifiek ontwikkeld voor het besturingssysteem van Microsoft Windows. In 2017 vond er een uitbraak plaats waarbij meer dan 230.000 Windows computers besmet zijn geraakt. Wat zowel locker – als crytpo-ransomware gemeen hebben, is dat bij beide vormen losgeld wordt gevraagd in ruil voor ontsleuteling.

Hoe komt ransomware binnen?

De systemen van uw organisatie kunnen op verschillende manieren besmet raken met ransomware. Vaak wordt de ransomware verspreid door een (gerichte) e-mail, ook wel bekend als spear-phishing. Cybercriminelen doen zich voor als een collega of iemand van een bevriende organisatie. In de bijlage van de e-mail zit het virus. Wanneer iemand de bijlage opent, krijgt een aanvaller toegang tot systemen. Vanuit daar gaat een aanvaller te werk om de organisatie in kaart te brengen. Al snel krijgt uw organisatie de melding dat systemen en/of bestanden niet meer toegankelijk zijn. Deze zijn namelijk versleuteld. De gijzelnemer belooft de boel weer te ontsleutelen na betaling van losgeld. Als u echter niet betaald, belooft dezelfde aanvaller om al uw gestolen gegevens openbaar te maken. Er zijn echter ook gevallen bekend van binnenkomen via een openstaande RDP (Remote Desktop Poort, om op een andere locatie zoals thuis in te loggen op de werkcomputer) of die gebruikmaken van bekende, maar nog niet opgeloste kwetsbaarheden in systemen. Dan is het bezoeken van een geinfecteerde website al voldoende om besmet te raken.

Wat gebeurt er nadat aanvallers zich toegang hebben verschaft?

Nadat toegang tot uw systeem is verkregen, kijkt de aanvaller op zijn gemak rond en vormt zich een oordeel. Waar is hij eigenlijk binnen uw systemen? Maar ook: wat voor type organisatie is uw bedrijf of instelling en hoeveel losgeld zou u kunnen betalen? Men zoekt bijvoorbeeld naar de jaarrekening om een goede inschatting te kunnen maken. Vervolgens komt de fase van in grote volumes informatie stelen. Dit kunnen allerlei gegevens zijn. Van privédata van uw medewerkers en klanten tot en met facturen/rekeningen, klachten, juridische stukken en interne documenten over uw bedrijfsvoering. Dit betreft in het algemeen gevoelige informatie. Deze fase kan tot enkele maanden duren. De laatste stap is het uitvoeren van de ransomware aanval zelf, door het gijzelen van uw computersystemen en bestanden.

Een ransomware aanval heeft een grote impact op uw organisatie

Wanneer uw organisatie getroffen is door een ransomware aanval, wordt dat meestal vrij snel bekend bij uw klanten, partners en relaties. Het is op zichzelf al een fundamentele hindernis voor uw dagelijkse bedrijfsvoering, die in elk geval enige tijd tot een totale stilstand komt of op zijn minst ernstig wordt verstoord. Ook kunnen bedrijfsgegevens, bedrijfsgeheimen en/of gegevens van uw klanten, medewerkers en of partners worden gelekt. Daar komt bij dat al uw relaties, van partners tot en met klanten een afwachtende houding zullen aannemen, totdat u hen ervan hebt overtuigd dat de situatie weer is genormaliseerd en uw systemen weer vertrouwt kunnen worden. Bent u service level agreements (SLA’s) overeengekomen met uw klanten, dan komt er ook een juridisch aspect in het spel.

Wat kunt u zelf doen om een ransomware aanval te voorkomen of de impact te beperken?

- Incident Response Readiness: zorg ervoor dat uw bedrijf een Incident Response plan heeft, eventueel aangevuld met een Incident Response Retainer (IRR) zodat uw zeker weet dat wanneer de situatie zich voordoet, u verzekerd bent van adequate en professionele dienstverlening om de impact en schade te beperken en de bedrijfsvoering zo snel mogelijk weer te normaliseren.

- Managed Detection and Response (MDR): zorg dat u een goed werkend systeem op zijn plaats heeft om de activiteit op uw netwerk te monitoren en actief een aanval te detecteren. Op die manier kunt u snel overgaan tot actie, teneinde de impact van de aanval te beperken.

- Zorg voor een gecompartimenteerd computernetwerk, waarbij delen automatisch op slot gaan zodra een aanval is gedetecteerd. Vergelijk het met een fysiek gebouw waar branddeuren en brandwerende schotten de brand met succes vertragen.

- Maak gebruik van het 3-2-1 backup-principe. Zorg voor 3 kopieën van de belangrijkste data. Bewaar die backups op minstens 2 verschillende media (bijvoorbeeld een harde schijf en tapes). Sla 1 kopie buiten de deur op. U kunt er namelijk niet vanuit gaan dat de ransomware gegarandeerd ontsleuteld kan worden.

Hoe kan NFIR helpen als u te maken krijgt met een ransomware aanval?

Uw eigen IT-afdeling telt ongetwijfeld zeer goed opgeleide en competente medewerkers. Het is echter verstandig deskundige assistentie in te roepen. Ons Computer Emergency Response Team (CERT) komt desgewenst snel naar u toe. De experts in dit team hebben jarenlange ervaring met cybersecurity in al haar facetten, en zijn daarmee ware ransomware specialisten. Na een intake richten wij ons allereerst op mogelijke beperkende maatregelen om de impact van de ransomware aanval te minimaliseren. Tegelijkertijd starten wij ons diepgaande onderzoek voor een complete analyse van uw situatie. Hieruit vloeit een aantal concrete adviezen voort. Ook kunnen wij assisteren met uw communicatie over de ontstane situatie.

ransomware, malware, files, ransom, ransomware attacks, user, software, payment, para, cryptolocker, malwarebytes, trojan, windows, malicious, encrypted, encrypting, risk, microsoft, hipaa, hackers, backup, extortion, security, wannacry, anti-malware, cryptoviral extortion, petya, intrusion prevention, malware attack, cryptowall, doxware, gameover, bad rabbit, ryuk ransomware, cryptolocker, malvertising, phishing, social engineering, virus scanner, locky, ids, private key, ips, hipaa, updates, asymmetric encryption, antivirus, police trojan, protected health information, global cyberattack, attack, malware, data, cyber, computer, cryptolocker, bitcoin, encrypted, kaspersky, infected, protection, message, petya microsoft, police, healthcare, awareness, hacker, android, logo, locky, anonymous, infographic, nhs, lock screen, wallpaper, wanna cry, screenshot, poster, transparent, ransomware, malware,

ransomware, attacks, security, attack, data, malware, files, ransom, computer, software, access, victim, device, business, system, protection, que, payment, user, devices, encryption, network, threat, systems, key, users, attacker, para, attackers, organizations, malwarebytes, organization, types, victims, threats, response, data, windows, risk, money, ransomware attacks, ransomware attack, private key, united states, malicious software, decryption key, mobile ransomware, mobile devices, crypto ransomware, ransomware protection, business associates, ransomware attackers, screen lockers, different types, asymmetric encryption, ransomware infection, bad rabbit, min read, government agencies, ransom payment, data hostage, low probability, ransomware ransomware, sensitive data, security software, hard drive, social engineering, colonial pipeline, ransomware strains, recent years

bestanden, ransom, ransomware aanvallen, gebruiker, software, betaling, para, cryptolocker, malwarebytes, trojan, windows, kwaadaardig, versleuteld, versleutelen, risico, microsoft, hipaa, hackers, back-up, afpersing, beveiliging, wannacry, anti-malware, cryptovirale afpersing, petya, inbraakpreventie, malware aanval, cryptowall, doxware, gameover, slecht konijn, ryuk ransomware, cryptolocker, malvertising, phishing, social engineering, virusscanner, locky, ids, private sleutel, ips, hipaa, updates, asymmetrische encryptie, antivirus, politie trojan, beschermde gezondheidsinformatie, wereldwijde cyberaanval, aanval, malware, data, cyber, computer, cryptolocker, bitcoin, gecodeerd, kaspersky, besmet, bescherming, bericht, petya microsoft, politie, gezondheidszorg, bewustzijn, hacker, android, logo, locky, anoniem, infographic, nhs, lock screen, wallpaper, wanna cry, screenshot, poster, transparant

ransomware attack, ransomware verwijderen, ransomware aanval, ransomware voorbeelden, ransomware linux, voorkom ransomware, ransomware vertaling, ransomware software, ransomware-aanval, ransomware voorbeelden, ransomware voorkomen, ransomware wikipedia, ransomware nederland, ransomware nieuws, ransomware attack, ransomware meaning, ransomware attack 2021, ransomware definition, ransomware decryptor, ransomware removal, ransomware as a service, ransomware virus, ransomware conti, ransomware wannacry, kaseya ransomware attack, kronos ransomware attack, kronos workforce ransomware attack, kronos ransomware, conti ransomware, darkside ransomware kaseya vsa ransomware attack, revil ransomware, accenture ransomware attack, accenture ransomware,

virus, ransom, malware, human operated ransomware, back up, cyber, ransomware aanval, ransomwareaanvallen, cybercrime, hackers, cybersecurity, aanvallen, security, ransomware attack, ransomware aanvallen, antivirus, gehackt, hack, cyberaanval, security, grote ransomware, hackers, cybersecurity, revil ransomware, computer, computable, cyber security, ransomware attack, een ransomware

What is ransomware, How does ransomware work, How can I protect myself from ransomware, What should I do if I'm a victim of ransomware, How can I remove ransomware, What are the different types of ransomware, How can I prevent ransomware, Is there a way to decrypt ransomware, What is the best way to protect against ransomware, How do I know if I have ransomware, What are the symptoms of ransomware, What causes ransomware, How does ransomware spread, What is the history of ransomware, Who creates ransomware, Why do people create ransomware, How much does ransomware cost, How much do ransomware victims pay, Can I get my money back if I'm a victim of ransomware,

Beveiligingsincident? Maak kennis met incident response

Wat is ransomware?

Ransomware is malware die de gegevensbestanden van een gebruiker versleutelt en deze later ontsleutelt om losgeld te eisen. In extreme gevallen blokkeert ransomware de toegang tot IT-systemen door ook systeembestanden te versleutelen die essentieel zijn voor de goede werking van het systeem. Gezien de destructieve aard van ransomware-aanvallen, is het vaak moeilijk om logbestanden te herstellen om te begrijpen wat er werkelijk is gebeurd. Ransomware ontsleutelen vergt specialistische kennis en kunde. Hackers hebben mogelijk intellectueel eigendom en persoonlijke informatie gestolen en ransomware gebruikt om hun ware bedoelingen te verbergen.

Wat is het verschil tussen ransomware en malware?

Ransomware is een soort malware die de bestanden van een slachtoffer versleutelt en losgeld eist om ze te ontsleutelen. Malware daarentegen is een verzamelnaam voor alle soorten kwaadaardige software, waaronder virussen, Trojaanse paarden, wormen en spyware. Hoewel ransomware kan worden beschouwd als een vorm van malware, is niet alle malware ransomware.

Hoe voorkom je dat jouw organisatie besmet raakt met ransomware?

Ransomware is in opkomst, dat zal niemand meer ontkennen. Waar vroeger het doel was om toegang te krijgen tot bankrekeningen, laten aanvallers zich nu uitbetalen om bestanden van slachtoffers te ontsleutelen.

Lees het volledige artikel: Hoe voorkom je dat jouw organisatie besmet raakt met ransomware?

Wanneer heb ik te maken met een meldingsplichtig incident datalek?

Op het moment dat onbevoegden toegang (kunnen) hebben tot persoonsgegevens, is op dat moment sprake van een potentieel datalek. In veel gevallen zijn organisaties verplicht om een melding te doen bij de Autoriteit Persoonsgegevens (AP) van het incident. De AP is opgericht en aangewezen als toezichthouder op de Algemene Verordening Gegevensbescherming (AVG) en de Uitvoeringswet AVG (UAVG). Wanneer sprake is van een datalek hangt af van de omstandigheden. Zo hoeft een datalek niet te worden gemeld als het risico op rechten en vrijheden van betrokkenen beperkt zijn. Dit in tegenstelling tot het moment dat een onbevoegde toegang krijgt tot een paspoort of bankrekeningnummer van een klant. Immers, in dat geval is misbruik van de identiteit of financiële consequenties zijn dan niet uit te sluiten. Dergelijke incidenten moeten binnen 72 uur worden gemeld aan de AP.

Lees verder: Wanneer heb ik te maken met een meldingsplichtig incident / datalek?

Kan ik altijd contact opnemen met NFIR om hulp te krijgen in het geval van een IT-Security incident?

Ja, Wij staan 24/7 klaar voor MKB-bedrijven, multinationals, overheidsorganen, onderwijsinstellingen en non-profit organisaties. Binnen drie uur staat een incident response (CERT) team op elke locatie in Nederland (Waddeneilanden uitgesloten).

NFIR is een officieel CERT maar wat houdt dat eigenlijk in?

CERT staat voor Computer Emergency Response Team. Het kenmerk wordt door Carnagie Mellon University toegekend aan bedrijven en teams die zich inzetten bij digitale beveiligingsincidenten. In Nederland zijn er een aantal officiële CERT’s van grote organisaties die zich bezighouden met het bestrijden van cyberincidenten, zoals het NCSC, de IBD, Defensie, telecom organisaties en banken.

Incident Response Plan

Weet wat u te wachten staat in het geval van een IT security incident. Lees verder over het Incident Response plan.