Het doel van onze MDR-dienstverlening is uw organisatie te ontzorgen en te ondersteunen op het vlak van Security Monitoring. NFIR monitort de meest voorkomende logfiles van de afgesproken netwerkcomponenten 24/7/365 en zorgt voor adequate analyses, opvolgacties en rapportages volgens de gemaakte afspraken. Door middel van logging, monitoring en detectiemaatregelen zorgt NFIR ervoor dat cyberdreigingen en aanvallen in een zeer vroeg stadium gedetecteerd kunnen worden. Door vroegtijdige detectie kan er adequaat actie ondernomen worden om de aanval zo snel mogelijk te stoppen of in sommige gevallen zelfs te voorkomen. Tevens zorgt centrale logging -afgescheiden van het netwerk- ervoor dat bij een eventueel incident forensisch onderzoek gegarandeerd is. Kwaadwilligen zouden immers hun sporen kunnen wissen.

Het belang van adequate logging

Bij uitvoering van forensisch onderzoek, komt het op integere wijze vasthouden van logging terug als aandachtspunt bij onze klanten. Logging is niet alleen voor compliance doelstellingen een vereiste, maar zorgt tevens voor het inzichtelijk maken van wat zich heeft afgespeeld vanuit een risico perspectief. NFIR zorgt hierbij minimaal voor het inregelen van de detectie op aanwezigheid van logging en het inlezen van logging in een vastgesteld formaat voor de analyse. Vervolgens is het eenvoudig en snel terughalen van informatie een vervolgstap waar wij klanten mee ondersteunen. Met het buiten het systeemlandschap opslaan van logging is het onweerlegbaar aantonen van bepaalde gedragingen op systeemniveau een stuk eenvoudiger geworden. Als neveneffect wordt ook de preventieve werking op malicious gedrag van gebruikers of hackers inzichtelijk gemaakt, zodat deze aansluitend op een integere procesgang qua risico kan worden gemitigeerd. Aansluiting van dergelijke logsources vraagt om een integriteitscheck en is vervolgens met eenvoudige use cases in te regelen. Deze integriteitscheck moet ervoor zorgen dat de logging te vertrouwen is door het gebruik van het systeem inzichtelijk te maken en te hardenen. Een andere redenen voor het opslaan van logging is het leveren van inzicht over aanvallen en/of afwijkende gedragingen en andere kwetsbaarheden.

Het gebruik van logging is nodig voor belangrijke informatie uit het netwerk op te slaan. Daar zijn twee redenen voor:

- Gelogde data kan worden geanalyseerd en door middel van use cases geactiveerd worden.

- Logdata is heel belangrijk om bij incidenten als forensische basis te dienen voor digitaal forensisch onderzoek.

Use case ontwikkeling

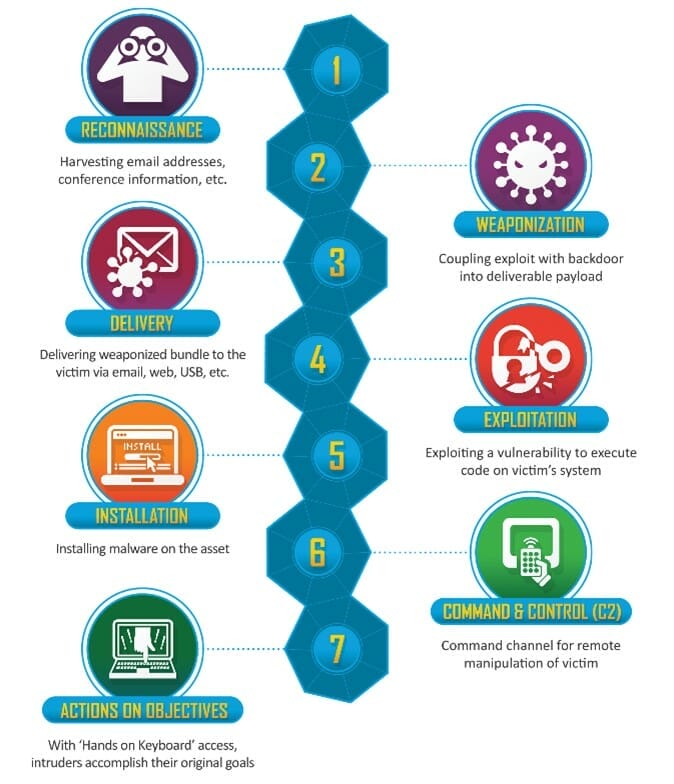

Als startpunt van de use case ontwikkeling, gaan wij uit van het inperken van het risico op het compromitteren van informatie door criminelen die dit inzetten voor geldgewin of afpersing. Dit is een risico-scenario waarbij aanpassingen door de aanvaller elkaar opvolgen. Denk hierbij aan het toenemende verschijnsel ‘ransomware’ alsook aan de ex-filtratie van geclassificeerde informatie. Criminelen omzeilen detectiemaatregelen die duiden op het opbouwen van zo’n aanval. Dit vraagt om inzicht in het detecteren van deze opbouwende activiteiten, deze activiteiten worden in de cyber security markt ook wel gekoppeld aan de ‘Cyber Security Kill Chain’. Zie ondergaand een weergave van de bij deze chain gebruikelijk stappen die ondernomen kunnen worden en kunnen resulteren tot een succesvolle aanval.

De stappen in deze ‘Cyber Security Kill Chain’ zijn als aanvalsscenario uitgewerkt. Het is echter ook mogelijk dat andere paden worden gebruikt die leiden tot een variëteit aan scenario’s. De vertaling naar ‘use cases’ blijft dan ook een constante ontwikkeling waar NFIR zich op richt op basis van de constante kennis toevoer vanuit diverse ervaringen.

Ter illustratie schetsen wij onderstaand de mogelijke use cases per aanvalstap, deze use cases zijn meestal vlot te realiseren en bieden een goede basis.

Aanvalsstap | Use case |

Ontdekken van kwetsbaarheden in de omgevingen | Openstaande RDP-poorten welke worden benaderd van buitenaf |

Pogingen tot accountmisbruik en/of het aanpassen van rechten | Detectie van brute-force aanvallen binnen het lokale Windows-domein Detectie van brute-force aanvallen binnen Azure AD |

Pogingen tot accountmisbruik en/of het aanpassen van rechten: Communicatie passend bij aanvallen | Aanmaken van mailboxregels via Exchange Online webportaal |

Pogingen tot accountmisbruik en/of het aanpassen van rechten: Command & Control | Afwijkende inlogpogingen met accounts binnen Azure AD |

Aanpassen van instellingen. Bijvoorbeeld DLP policy, phishing filter. Etc. Catch all, voor analyse | Het monitoren van Threat-Intelligence bevindingen |

Communicatie passend bij aanvallen: Catch all, voor analyse | NFIR analyseert en combineert threat info van firewall met andere logbronnen om zo een holistisch beeld te krijgen. |

Kort samengevat

De eerste stap is het koppelen van uw logbronnen via een zogenaamde logcollector met het 24/7 functionerende SOC, voor Netwerk Monitoring. Informatie van logbronnen van bijvoorbeeld een intrusiedetectiesysteem (IDS), firewall, Active Directory, endpoint-detectie, Microsoft365, Windows event logs worden aan ons SIEM gekoppeld. U bepaalt vervolgens samen met ons team wat de use cases zijn waarop specifieke alerts af moeten gaan. Kritische meldingen ontvangt u vanuit ons SIEM/SOC direct via e-mail of sms en/of u wordt gebeld. Hierop kan uw ICT-afdeling actie kan ondernemen. Onze dienst is managed: wij alarmeren alleen indien dat noodzakelijk is. Wanneer de dienst een tijdje binnen uw organisatie draait, krijgt u standaard een servicemanager die elke maand alle meldingen met u doorneemt en die adviseert hoe het MDR-proces verder kan worden geoptimaliseerd.

Geïnteresseerd in onze Managed Detection en Response (MDR) oplossing?

Wat is Security Monitoring?

Security monitoring houdt in het monitoren van het netwerkverkeer en analyseren van logbestanden om daarmee dreigingen, kwetsbaarheden en cyberaanvallen vroegtijdig te kunnen ontdekken. NFIR biedt een volledig geautomatiseerde oplossing, zodat u zelf geen data meer behoeft te interpreteren. Via een dashboard kan u alle meldingen inzien en actie ondernemen indien nodig.

Hoe wordt het netwerkverkeer gemonitord?

NFIR Insights, onze security monitoringsdienst, analyseert alle data van de aangesloten detectie bronnen en toont die verwerkte data in een gemakkelijk te interpreteren dashboard-omgeving. De security-monitoring specialisten van NFIR verwerken de ontvangen log-gegevens geautomatiseerd op basis van use-cases, die samen met de klant worden bepaald. Bij het monitoren van netwerkverkeer komt alle informatie, inclusief meldingen omtrent een verdachte activiteit, in een dashboard terecht. Zo bent u snel op de hoogte van activiteiten op uw netwerk en kunt u adequaat ingrijpen bij verdachte activiteiten.

Hoe kan monitoring security helpen bij de beveiliging van mijn netwerk?

Het monitoren van uw netwerk kan helpen bij het vroegtijdig ontdekken van kwaadaardig gedrag. Als u uw netwerk wilt beschermen, kunt u het beste beginnen met het monitoren van uw netwerk. U krijgt inzicht in uw netwerk, u bent snel op de hoogte van verdachte activiteiten en u kunt adequaat ingrijpen als een verdachte situatie zich voordoet.

Hoe wordt netwerk verkeer gemonitored?

NFIR Insights, onze security monitoringsdienst, analyseert alle data van de aangesloten detectie bronnen en toont die verwerkte data in een gemakkelijk te interpreteren dashboard-omgeving. De security-monitoring specialisten van NFIR verwerken de ontvangen log-gegevens geautomatiseerd op basis van use-cases, die samen met de klant worden bepaald. Bij het monitoren van netwerkverkeer komt alle informatie, inclusief meldingen omtrent een verdachte activiteit, in een dashboard terecht. Zo bent u snel op de hoogte van activiteiten op uw netwerk en kunt u adequaat ingrijpen bij verdachte activiteiten.

Wat is de betekenis van SIEM en SOC?

NFIR biedt een schaalbare, beheersbare en betaalbare oplossing met haar Security Information and Event Management (SIEM) en de implementatie van een Security Operation Centre (SOC). Ons SIEM bieden wij aan als een volledig geautomatiseerde oplossing, waarbij u geen data meer zelf hoeft te interpreteren. De output zijn meldingen waar uw IT afdeling maatregelen op kan nemen. Lees hoe wij u volledig ontzorgen en welke resultaten u zult behalen bij het implementeren van onze SIEM en SOC oplossing.